Proteja seu acesso SSH com chave ED25519 e Yubikey via FIDO2

De Área31 Hackerspace

Autor: * Coffnix

"Network Defense"

Motivo

Se você já usa chave SSH para se conectar a servidores, está na hora de proteger essa chave com FIDO2. É possível proteger uma chave SSH utilizando um yubikey. O app Termius criou essa feature:

Requisitos

Aqui utilizamos Termius para MacOS com Yubikey 5C NFC.

Procedimento

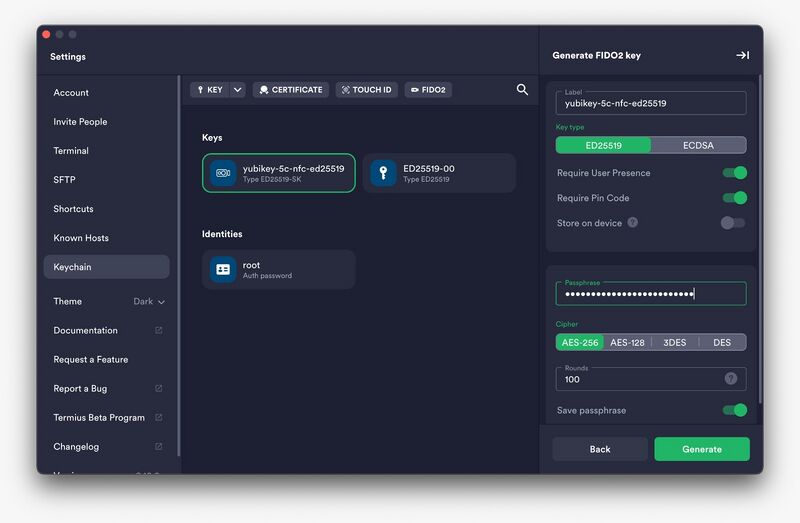

passo 1: Crie a chave SSH protegida

Instale o termius e configure sua chave FIDO2 com seu yubikey via NFC ou USB

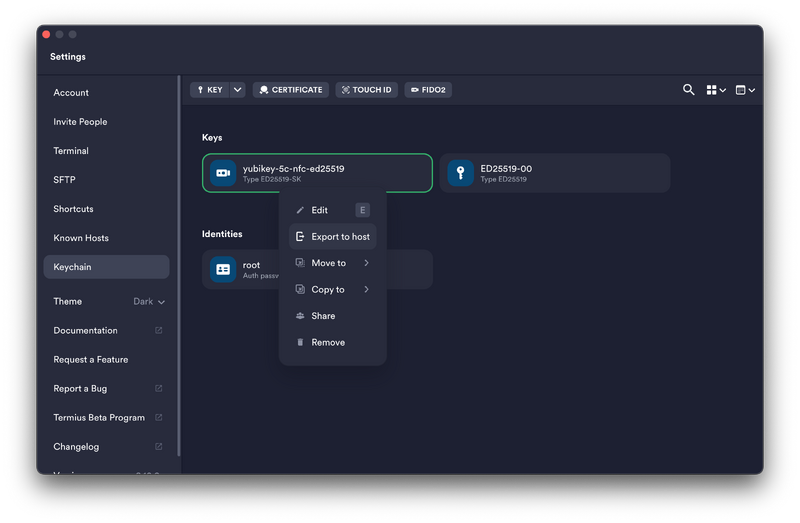

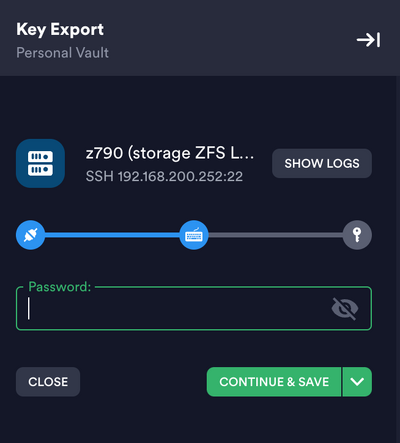

Exporte essa nova chave SSH ed25519 para o servidor desejado

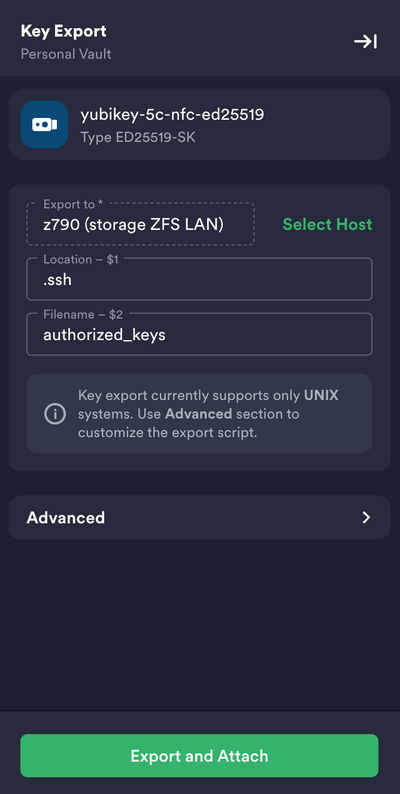

Selecione o host e clique no botão export and attach

Digite a senha e clique no botão continue & save

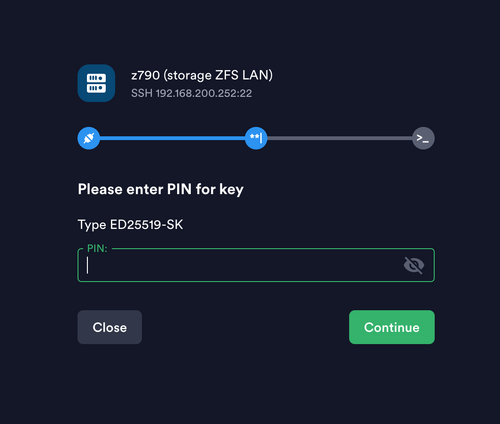

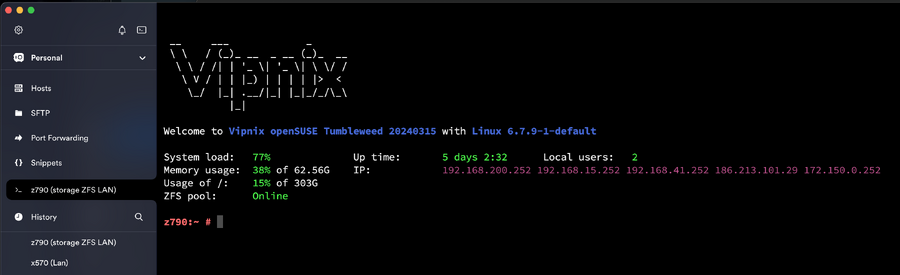

passo 2: Conecte no servidor e digite o pin do yubikey

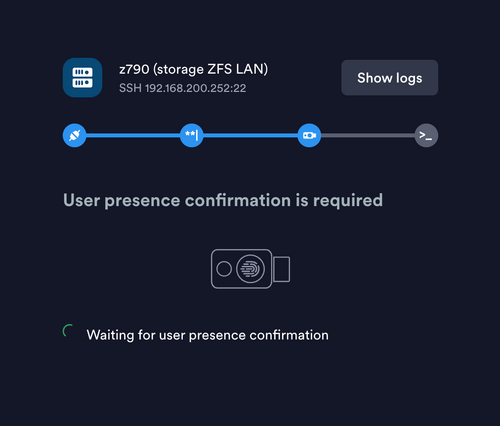

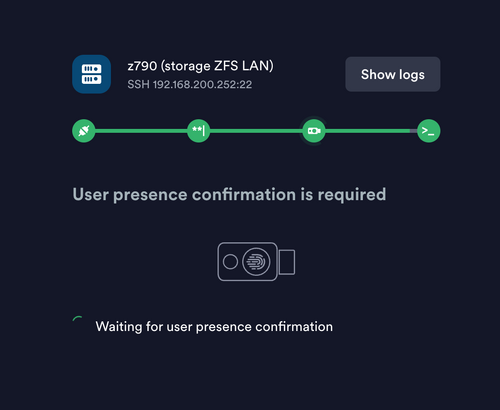

passo 3: Encoste fisicamente o dedo na chave yubikey